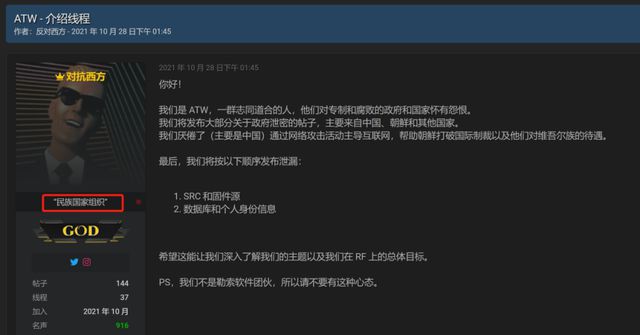

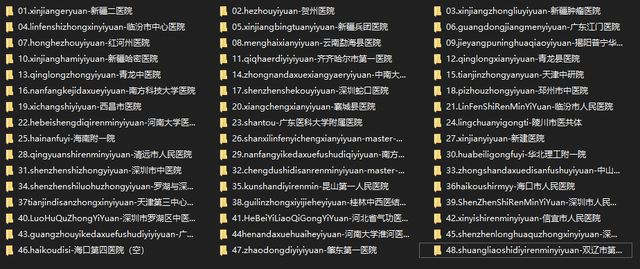

2022年4月5日,ATW组织发布“中国各省市共计48家医院信息系统源代码”。

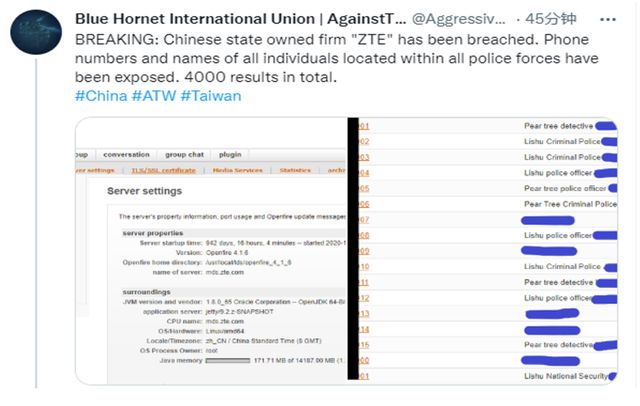

2022年8月12日,ATW组织在推特发布数据售卖帖,称其从中兴通讯公司服务器获取了4000条警察人员的电话号码和姓名数据。

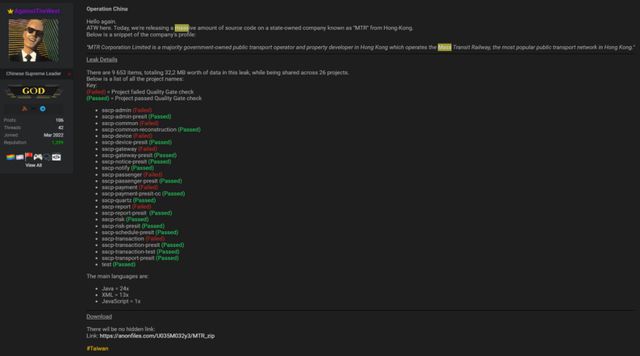

2022年8月16日,ATW组织通过Breached黑客论坛公布港铁系统源码文件,内容涉及香港铁路公司的交易、排程等26个系统项目代码。

(2) ATW组织主要成员

技术团队长期跟踪发现,ATW组织平日活跃成员6名,多从事程序员、网络工程师相关职业,主要位于瑞士、法国、波兰、加拿大等国。

梳理该组织成员活动时段发现,其休息时间为北京时间15时至19时,工作时间集中在北京时间凌晨3时至13时,对应零时区和东1时区的西欧国家。其中,2名骨干成员身份信息如下:

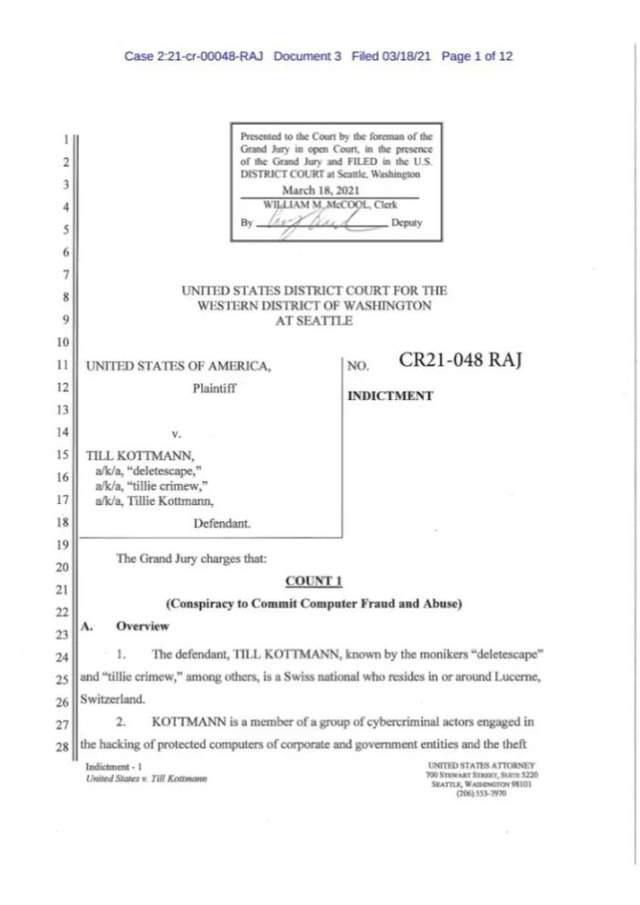

蒂莉·考特曼(Tillie Kottmann),1999年8月7日生于瑞士卢塞恩,自称是黑客、无政府主义者,以女性自居。其曾在瑞士BBZW Sursee思科学院、德国auticon GmbH公司、瑞士Egon AG公司工作。蒂莉·考特曼还是Dogbin网站(短链接转换网站)的创始人和首席开发人员。

蒂莉·考特曼

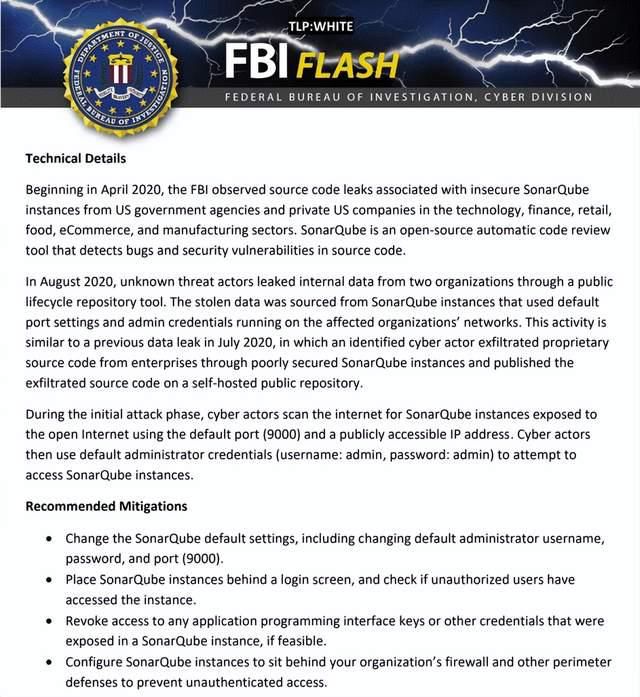

2020年4月以来,蒂莉·考特曼通过“声呐方块”平台漏洞获取企业信息系统源代码数据;2020年7月,蒂莉·考特曼在互联网上曝光了微软、高通、通用电气、摩托罗拉、任天堂、迪士尼50余家知名企业信息系统源代码;2021年3月12日,瑞士警方搜查蒂莉·考特曼住所并扣押大量网络设备;2021年3月18日,美国司法部发布对蒂莉·考特曼的起诉书,但3月底突然中止该案审理。此后,中国成了蒂莉·考特曼的主要目标之一。

美国司法部对蒂莉·考特曼的起诉书及公布照片

蒂莉·考特曼(Tillie Kottmann)的Twitter账号@nyancrimew被推特公司停用后,于2022年2月重新注册使用。个人简介中自称为“被起诉的黑客/安全研究员、艺术家、精神病患者”。2023年1月至今,发布及转推78次。

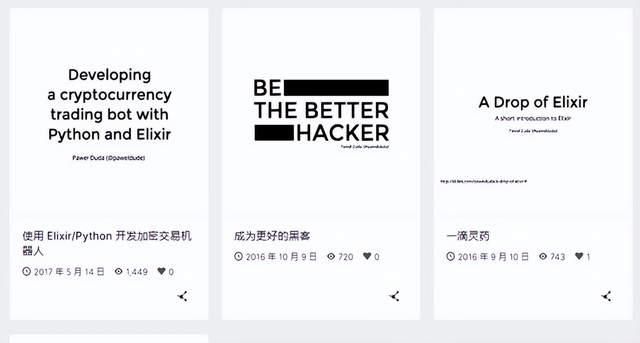

帕韦尔 杜达(PawelDuda),波兰人,软件工程师。其曾在多家网络公司从事软件工程工作。

该人日常会进行黑客技术研究,并在Slides.com网站共享文件中设置了“成为更好的黑客”的座右铭。

此外,据了解,该组织成员有长期服用精神类药物、吸食毒品等行为,包括吸食氯胺酮(K粉),还会将莫达非尼(治疗嗜睡的药物,具有成瘾性)和可乐一起服用。

(3) ATW组织主要攻击手法

调查发现,ATW组织宣称攻击窃取涉我党政机关、科研机构等单位的数据,实则均来源于为我重要单位提供软件开发的中小型信息技术和软件开发企业,窃取数据也多为开发过程中的测试数据。

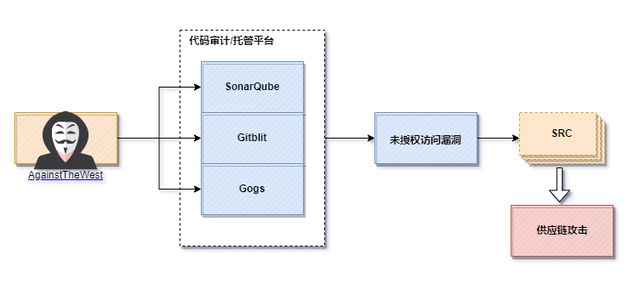

该组织的攻击手法主要是针对SonarQube、Gogs、Gitblit等开源网络系统存在的技术漏洞实施大规模扫描和攻击,进而通过“拖库”,窃取相关源代码、数据等。相关信息可用于对涉及的网络信息系统实施进一步漏洞挖掘和渗透攻击,属于典型的“供应链”攻击。

该组织的行为与自我标榜的“道德黑客”着实相去甚远,并非向存在漏洞的企业发布预警提示信息,以提高这些企业的安全防范能力。相反,更多的是利用这些漏洞实施攻击渗透、窃取数据,并在黑客论坛恣意曝光,炫耀“战果”。2022年以来,ATW组织滋扰势头加剧,持续对中国的网络目标实施大规模网络扫描探测和“供应链”攻击。为凸显攻击目标和所窃数据重要性,多次对所窃数据进行歪曲解读、夸大其词,竭力配合美西方政府为我扣上“网络威权主义”帽子,并大力煽动、诋毁中国的数据安全治理能力,行径恶劣,气焰嚣张,自我炒作、借机攻击中国的意图十分明显。

(4) ATW组织漏洞攻击利用情况

ATW对中国企业单位开展网络攻击过程中,大量使用了源代码管理平台、开源框架等存在的技术漏洞。主要包括:

SonarQube漏洞。漏洞编号为CVE-2020-27986,该漏洞描述为SonarQube系统存在未授权访问漏洞。涉及版本:SnoarQube开源版<=9.1.0.47736;SonarQube稳定版<=8.9.3。

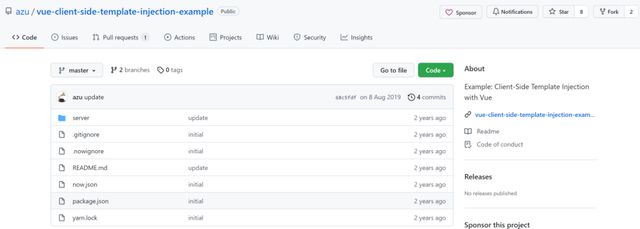

VueJs框架漏洞。VueJs框架为JavaScript前端开发框架,VueJS源代码在GitHub发布,同时本身具备较多漏洞,使用网络指纹嗅探系统可直接扫描探测,GitHub上同样存在专门针对VueJS的漏洞利用工具。